AD同期ツールからADへの接続には下記の3通り方法があります。

| 接続方法 | AD同期ツールの設定 ad_user_sync.ini | AD(Windows Server)の設定 | 説明 |

|---|---|---|---|

| LDAP (シンプルバインド) | connectType=0 uri=ldap://localhost:389 | グループポリシーとレジストリでLDAP サーバーの署名なしを許可する | 暗号化しないで接続する方法 |

| LDAP (StartTLS) | connectType=2 uri=ldap://localhost:389 | サーバー証明書を設定する Widnows ServerにAD CSを構築 | サーバーと接続後にTLS通信に切り替える方法 |

| LDAPS (SSL/TLS) | connectType=2 uri=ldaps://localhost:636 | StartTLSと同じ | サーバーにSSL/TLSで接続する方法 |

LDAP(シンプルバインド)LDAP (StartTLS) / LDAPS (SSL/TLS)

LDAP(シンプルバインド)接続設定

グループポリシーとレジストリの設定で、LDAP サーバーの「署名なし」を許可します。

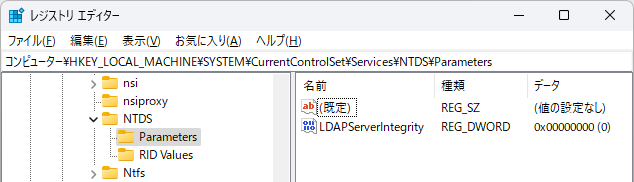

レジストリの設定

下記の内容でレジストリを設定します。

レジストリ変更後は、Windowsの再起動が必要です。

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\NTDS\Parameters

LDAPServerIntegrity(REG_DWORD)

| 値 | 内容 |

|---|---|

| 0 | 署名を無効化(シンプルバインドを許可) |

| 1 | 署名を許可(デフォルト設定) |

| 2 | 署名を要求(シンプルバインドを拒否) |

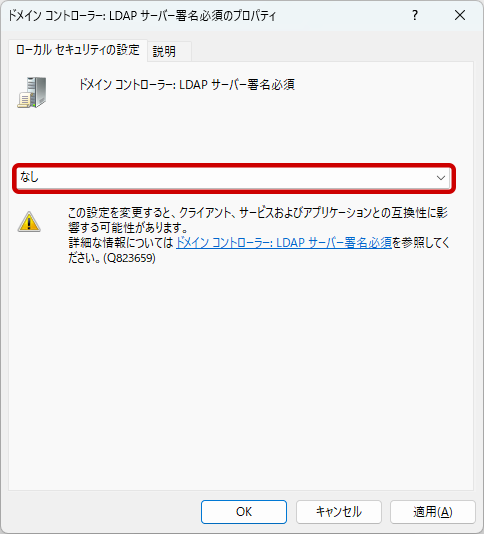

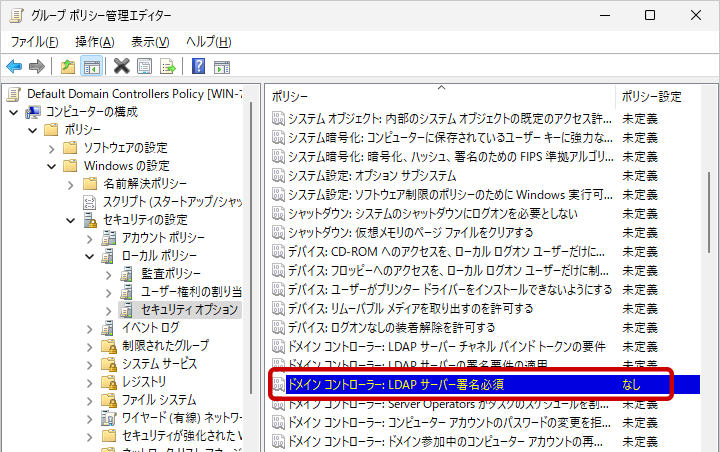

グループポリシーの設定

レジストリ設定は、グループポリシーで上書きされる可能性があります。

- フォレスト>ドメイン>Default Domain Controllers Policy>右クリックで「編集」を選択します。

- コンピューターの構成 > ポリシー > Windows の設定 > セキュリティの設定 > ローカル ポリシー > セキュリティ オプションを選択します。

- 「ドメイン コントローラー: LDAP サーバー署名要件」を「なし」に設定します。

- グループポリシー設定後は、再起動またはコマンドプロンプトから「gpupdate /force」を行うことでポリシーが適応されます。

AD同期ツールの設定

AD同期ツールで、LDAP(シンプルバインド)接続する場合、AD同期ツールの設定ファイル「ad_user_sync.ini」を以下の内容に編集します。

ad_user_sync.ini

[ad]

connectType=0

uri=ldap://localhost:389LDAP (StartTLS) / LDAPS (SSL/TLS) 接続設定

ActiveDirectroyにCAを構築しておらず、「LDAP (StartTLS)」または「LDAPS (SSL/TLS)」での接続が出来ない場合は、AD CSを構築して接続を行います。

LDAP (StartTLS)/LDAPS (SSL/TLS)のAD側設定方法は同じです。

証明書機関

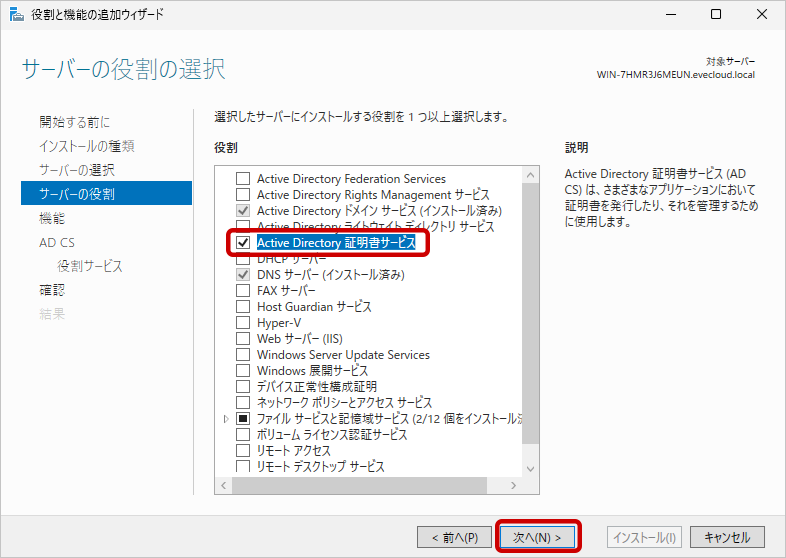

サーバーマネージャーの役割と機能の追加から「ActiveDirectory証明書サービス」の「証明書機関」を構築します。

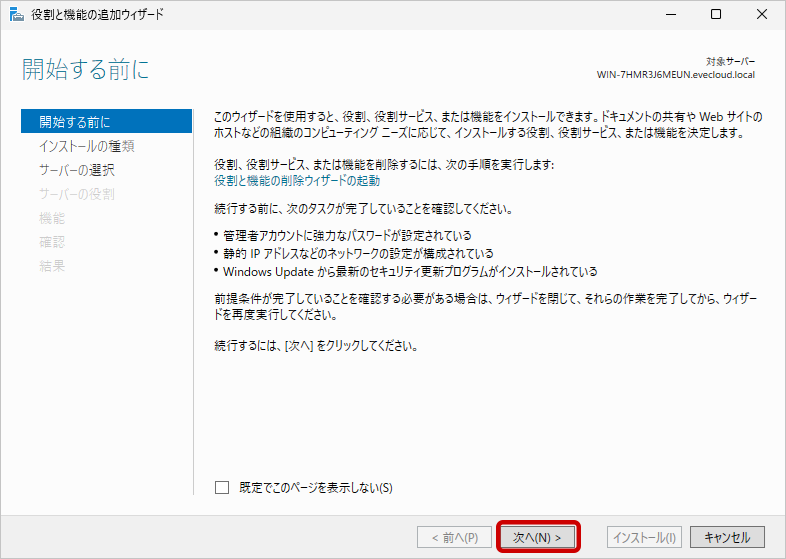

- サーバーマネージャーを起動し、管理メニューから「役割と機能の追加」を選択します。

- ウィザードに従って「次へ」ボタンをクリックします。

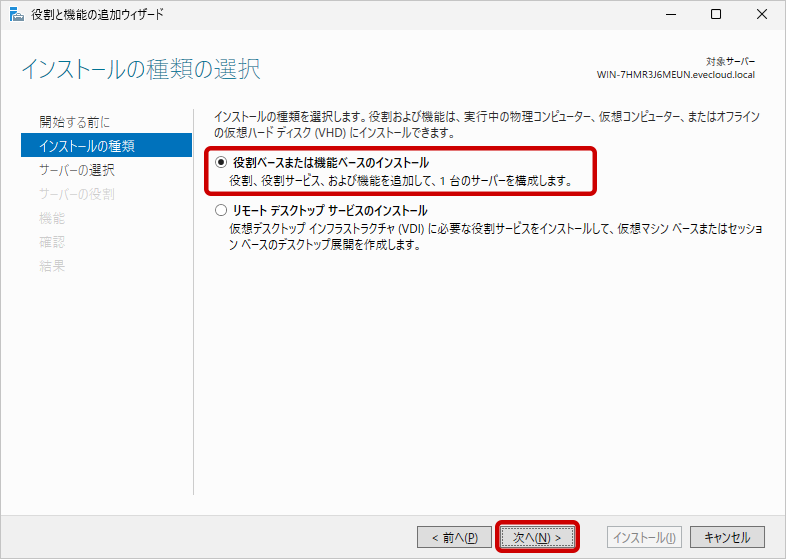

- 「役割ベースまたは機能ベースのインストール」を選択し、「次へ」ボタンで進みます。

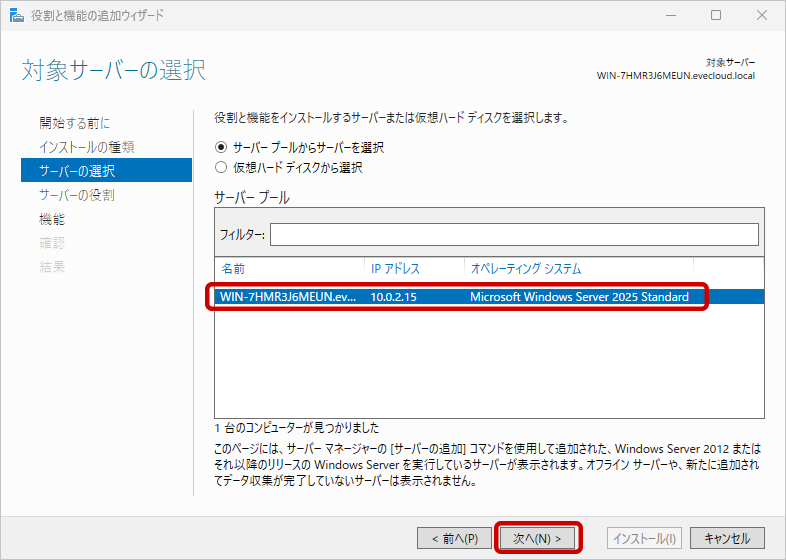

- サーバーを選択し、「次へ」ボタンで進みます。

- 「Active Directory 証明書サービス」を選択し、「次へ」ボタンで進みます。

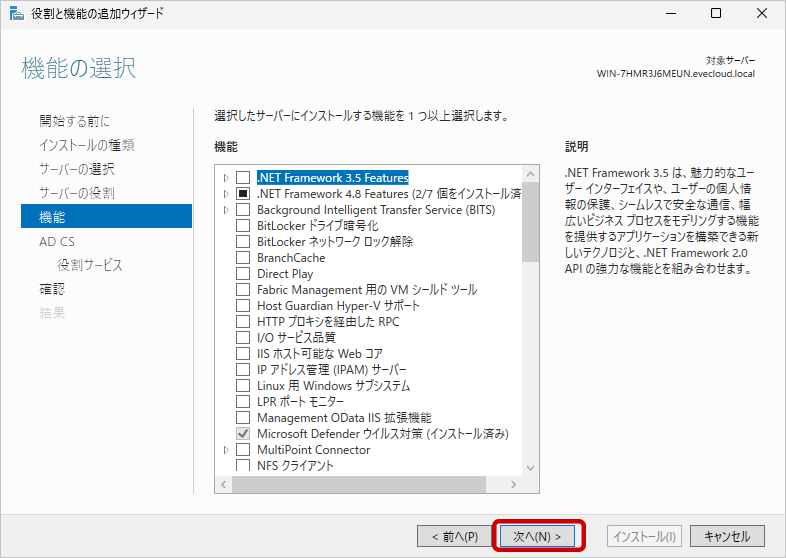

- 既定値のまま「次へ」ボタンで進みます。

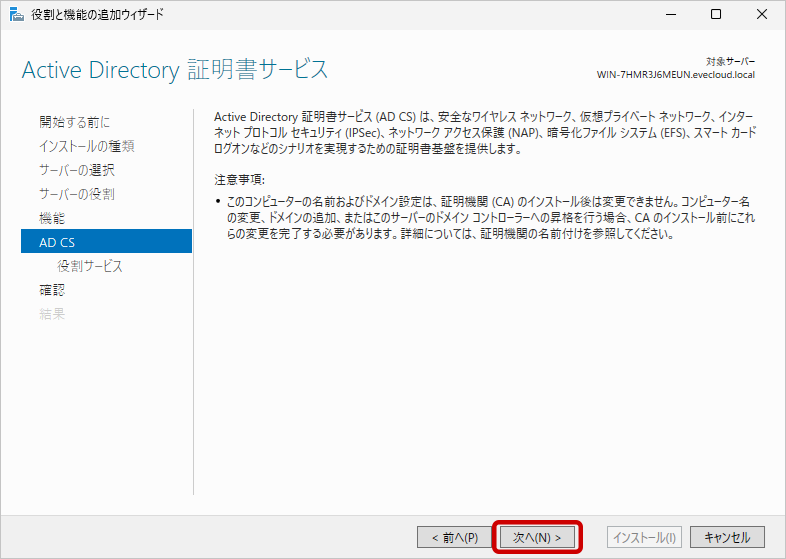

- 「次へ」ボタンで進みます。

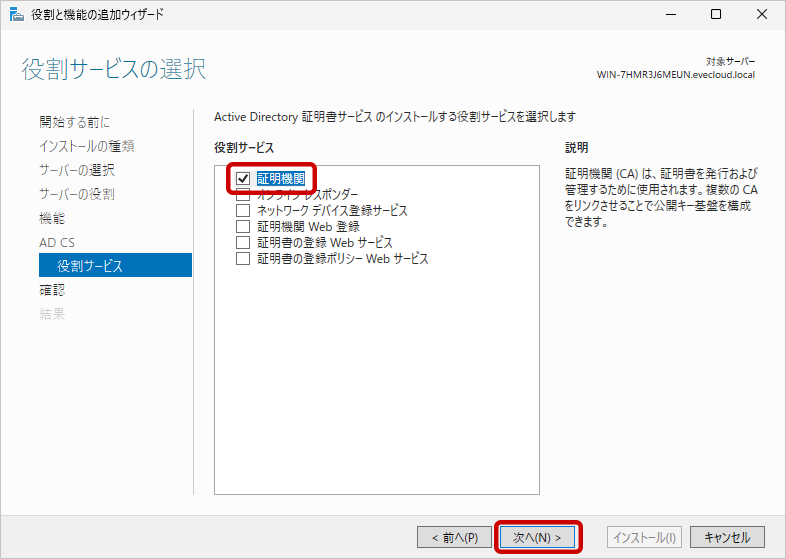

- 「認証機関」を選択し、「次へ」ボタンで進みます。

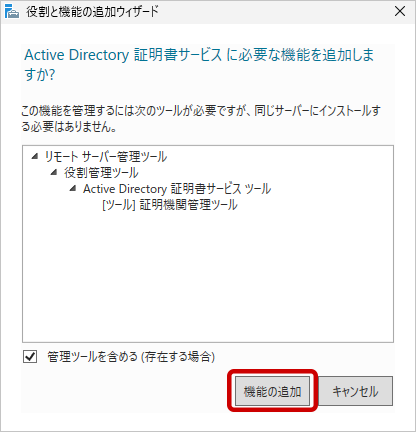

- 「機能の追加」ボタンをクリックします。(「管理ツールにを含める」にはチェックを付けたままでOK)

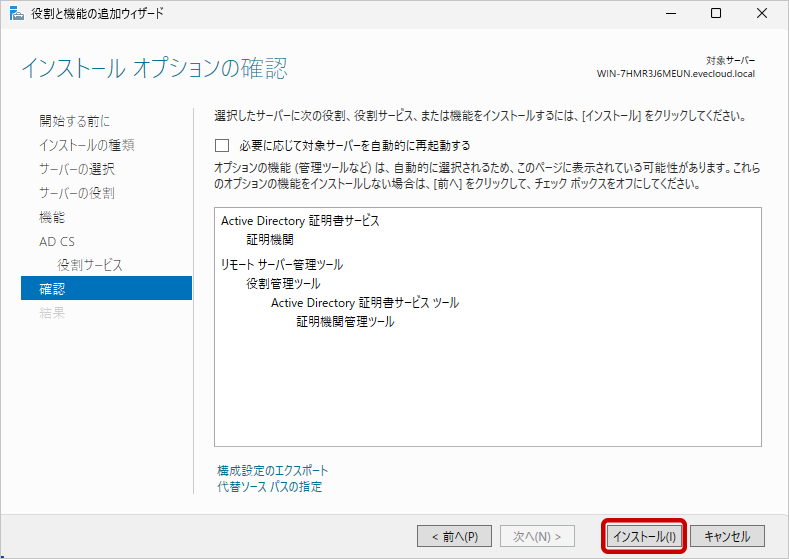

- 内容の確認後、「インストール」ボタンをクリックしてインストールを開始します。

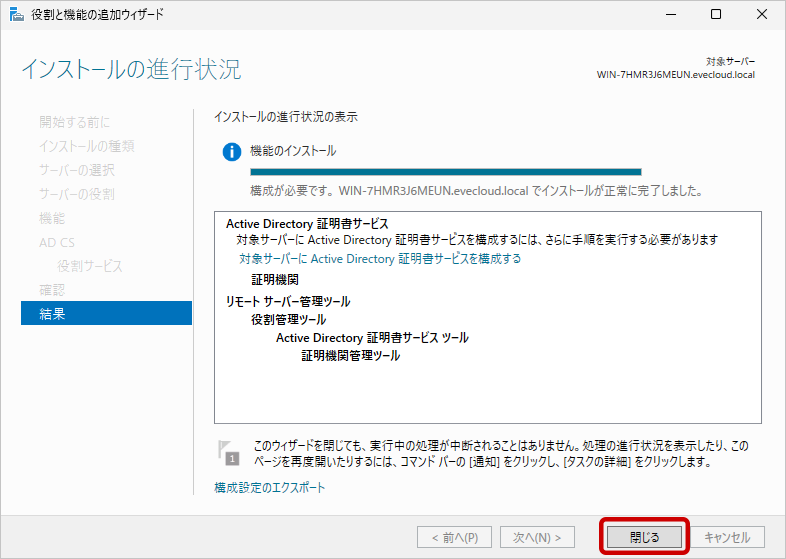

- インストールが完了したら「閉じる」ボタンで画面を閉じます。

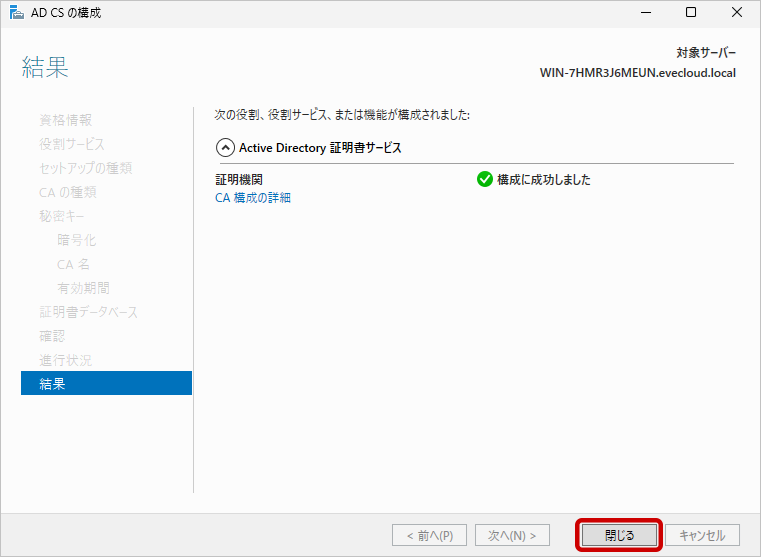

AD CSの構成

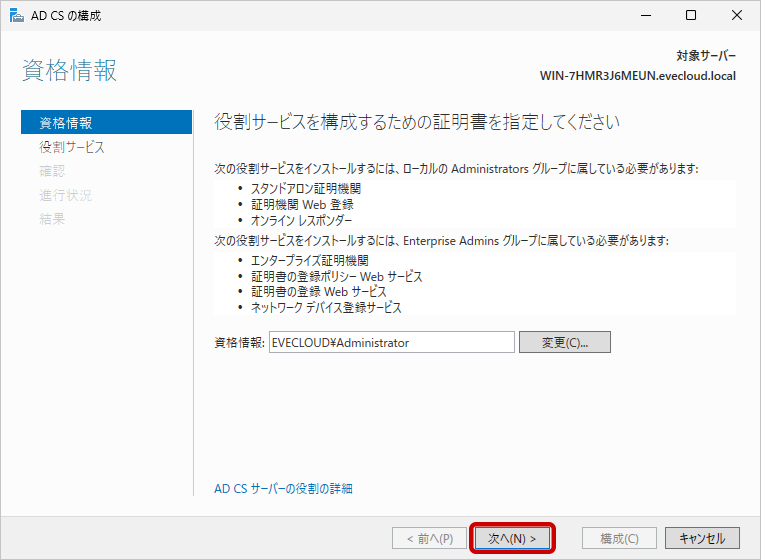

- サービスマネージャーのメニューから「対象サーバーにActive Directory証明書サービスを構成する」を選択します。

- 内容を確認し、「次へ」ボタンで進みます。

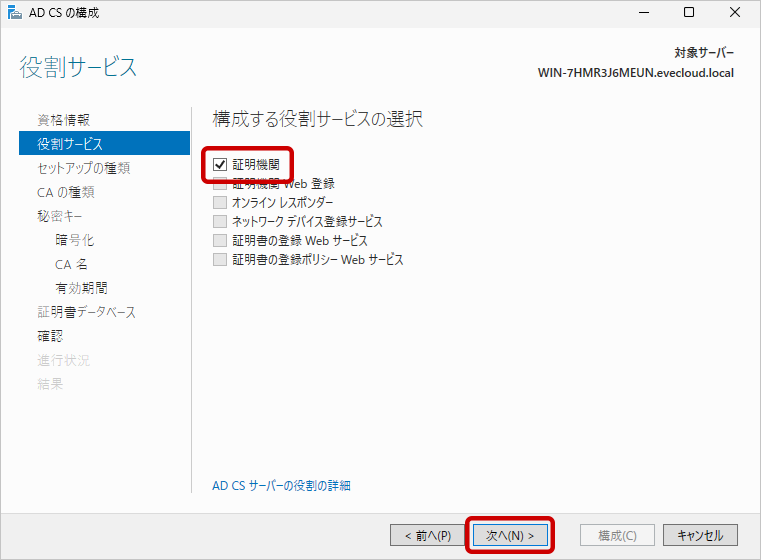

- 「証明機関」を選択し、「次へ」ボタンで進みます。

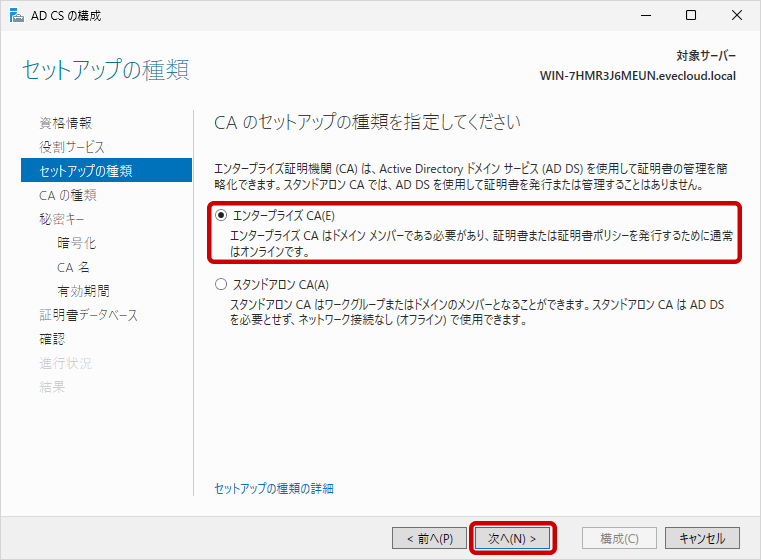

- 「エンタープライズCA」を選択し、「次へ」ボタンで進みます。

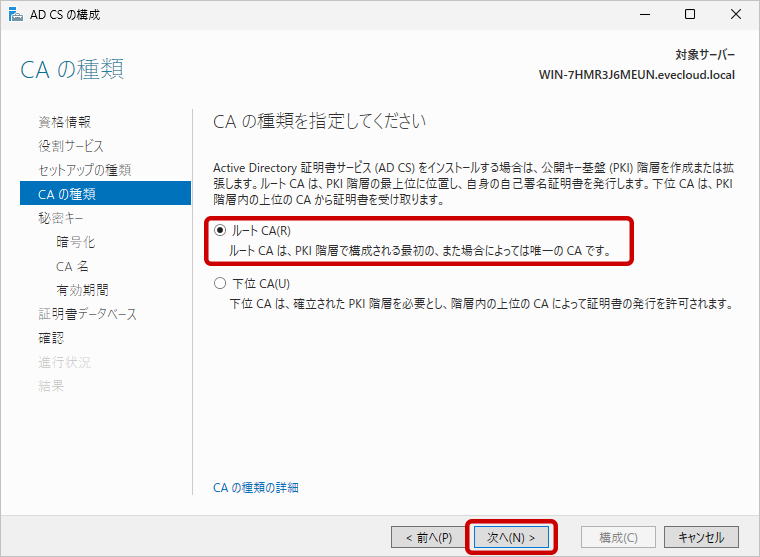

- 「ルートCA」を選択し、「次へ」ボタンで進みます。

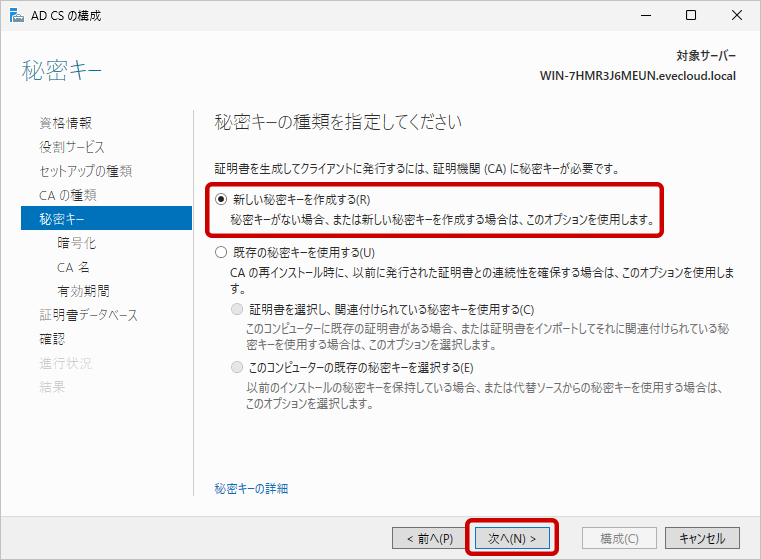

- 「新しい秘密キーを作成する」を選択し、「次へ」ボタンで進みます。

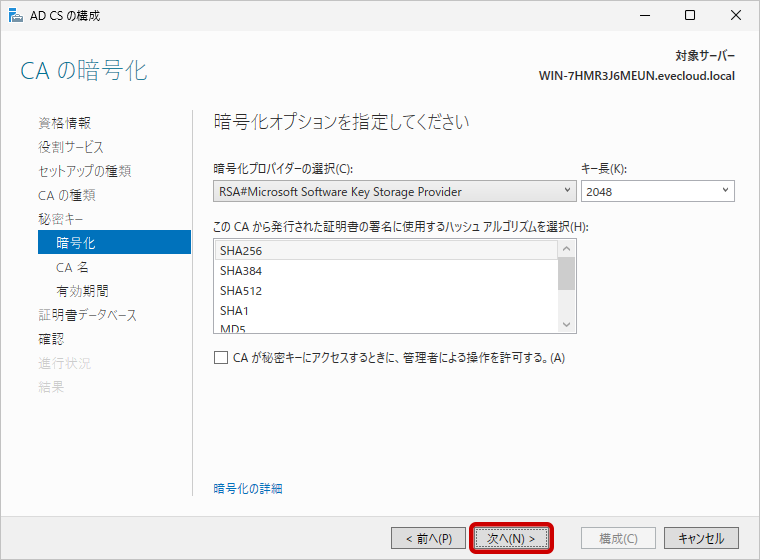

- 内容を確認し、「次へ」ボタンで進みます。

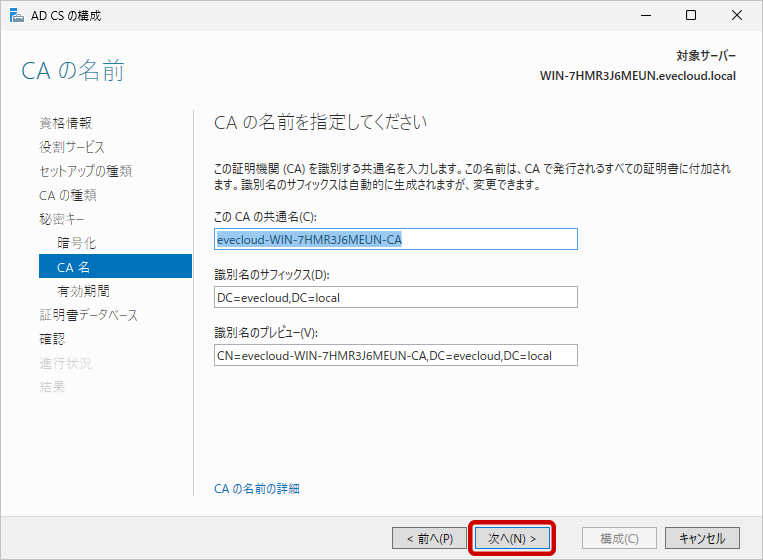

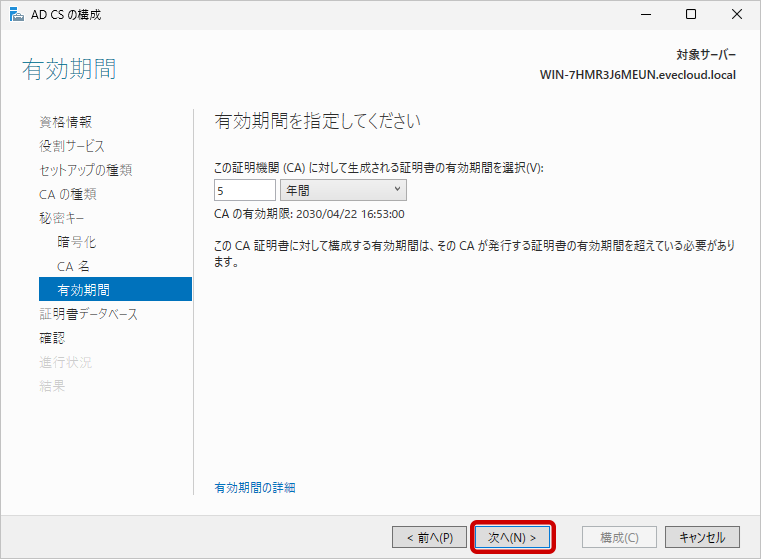

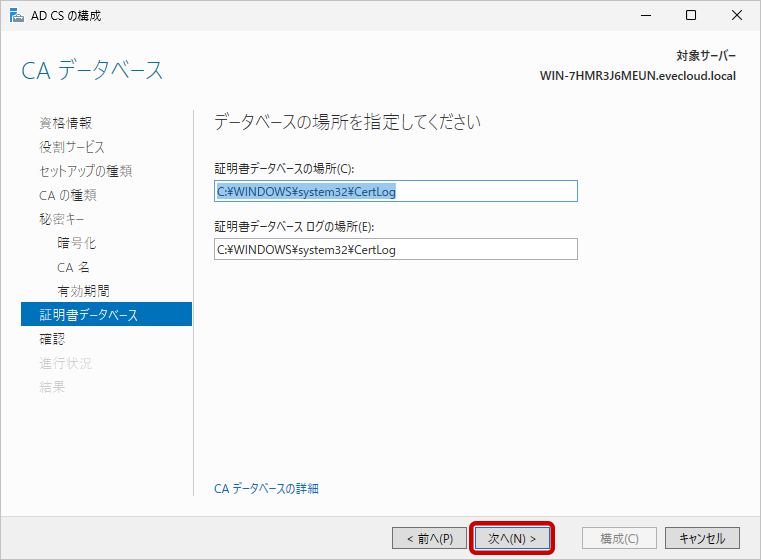

- 内容を確認し(必要に応じて内容を変更)、「次へ」ボタンで進みます。

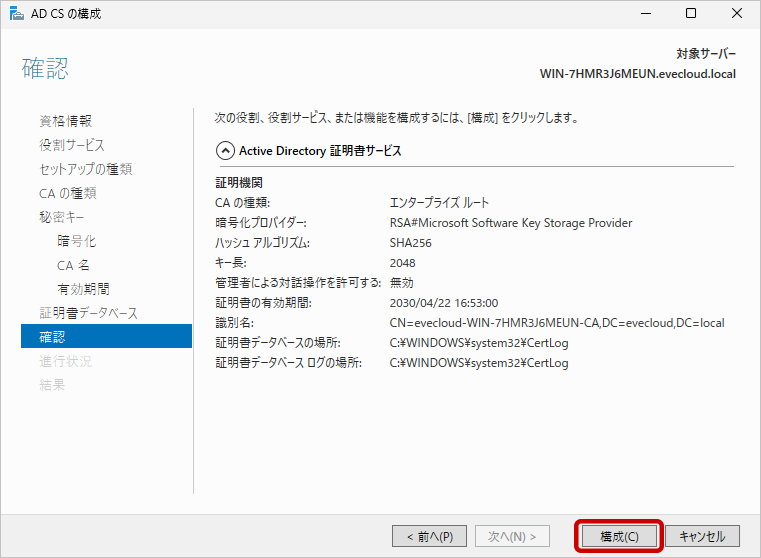

- 内容を確認し、「構成」ボタンをクリックします。

- 構成の完了を確認し、「閉じる」ボタンで画面を閉じます。

- AD CSを構築する際にADにサーバ証明書が配置されるため、個別にサーバー証明書の発行作業は必要ありません。

Windowsを再起動後、ADにSSL/TLSで接続できるようになります。

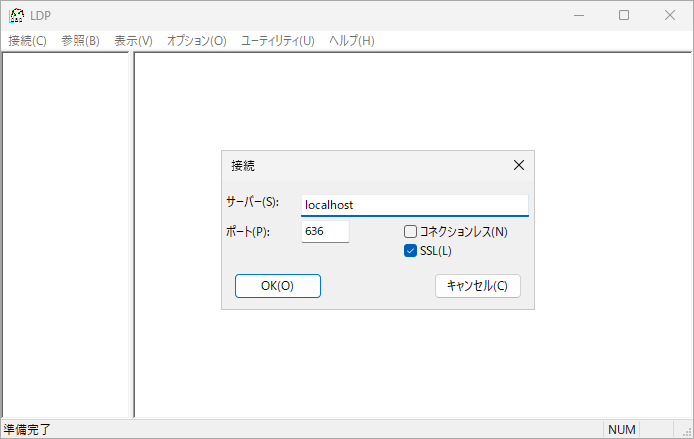

ADへの接続確認

コマンドプロンプトから「ldp.exe」を実行し、接続メニューからSSL通信を行い正しく接続できるか確認を行ってください。

AD同期ツールの設定

AD同期ツールの設定ファイル「ad_user_sync.ini」を以下の内容で編集します。

StartTLS接続時

LDAP(相互TLS)での接続には、以下の設定を行います。

ad_user_sync.ini

[ad]

connectType=1

uri=ldap://localhost:389LDAPS接続時

LDAPS(SSL/TLS)での接続には、以下の設定を行います。

ad_user_sync.ini

[ad]

connectType=2

uri=ldaps://localhost:636AD同期ツールからの接続確認

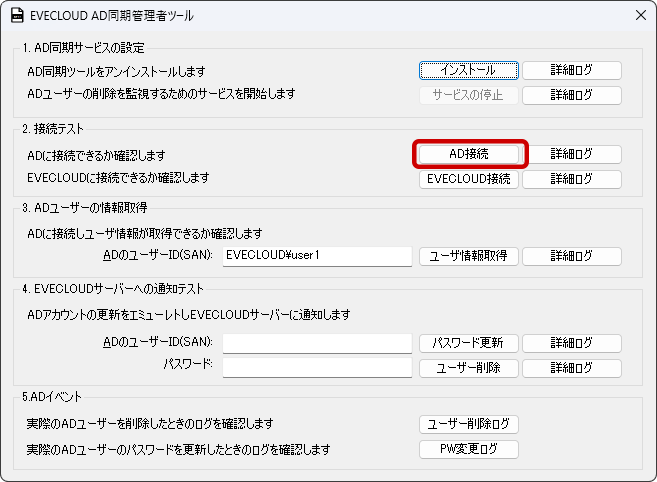

EVECLOUD同期管理者ツールの「AD接続」ボタンから接続状態をテストしてください。